Jeśli interesujecie się branżą bankową bądź czytacie blogi o bezpieczeństwie informatycznym bardzo prawdopodobne, że słyszeliście o ostatnim włamie na serwery Plus Banku. Sprawa jest o tyle ciekawa (niepokojąca?), że hacker przez kilka miesiące miał dostęp do całej infrastruktury banku i… nie został zauważony. Skoro więc bank nie jest w stanie kontrolować dostępu do swoich serwerów to jak my, zwykli „Kowalscy” możemy chronić się przed wszelkiego rodzaju atakami? Wprawdzie w tym wypadku bank deklaruje, że poniesie pełną odpowiedzialność finansową za ewentualne straty, ale kto wie, czy w przyszłości sami nie padniemy ofiarą podobnego ataku? Wtedy nikt za nasze błędy nie zapłaci.

Ponieważ lepiej zapobiegać niż „leczyć” stworzyliśmy dla was poradnik, dzięki któremu wyłapiecie próby ataków z bardzo wysoką skutecznością – być może nawet wtedy, kiedy hacker uzyska dostęp do serwerów banku, a nie tylko waszego komputera.

Fałszywe maile od banku

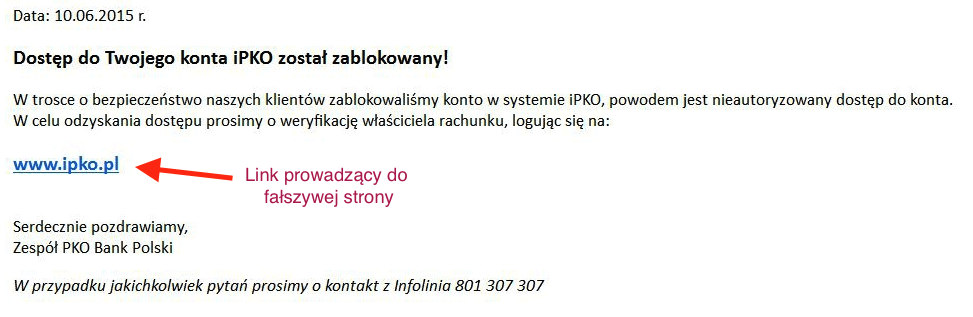

Ten atak znany jest od bardzo dawna, ale niestety ciągle znajdują się osoby, które się na niego nabierają. Najczęściej zaczyna się od tego, że „nasz” bank wysyła nam wiadomość e-mail z prośbą o zalogowanie w celu wykonania określonej czynności. Przykładowo dosłownie wczoraj pojawiła się fala takich maili wysyłana, teoretycznie, od PKO BP. Bank informował w mailu, że dostęp do konta został zablokowany i w celu jego odblokowania należy wejść na konkretną stronę i podać swoje dane (login, hasło i kody jednorazowe).

Zazwyczaj nadawcami tego typu maili są (teoretycznie) banki takie jak PKO BP, Pekao SA, Alior Bank czy BZWBK. Dlaczego? Są to banki z największymi bazami klientów w Polsce, więc złodziej wie, że jego atak może się udać – przynajmniej kilkadziesiąt procent odbiorców wiadomości faktycznie będzie miało konto w danym banku.

Atakujący liczy tu również na… naiwność odbiorców. Zastanówmy się, czy bank sam z siebie wysyłałby maila informującego o zablokowaniu dostępu? Może macie inne doświadczenia z odblokowaniem dostępu, ale zazwyczaj można tego dokonać jedynie przez infolinię banku lub przez wizytę w oddziale. Z resztą zamiast słuchać tego, co „bank” pisze w mailu najprościej samodzielnie wejść na stronę banku i sprawdzić, czy wszystko działa. Dlaczego? Atakujący chce nas bowiem sprowadzić na fałszywą stronę przypominającą stronę banku abyśmy tam podali swój numer klienta i hasło!

Fałszywa strona banku

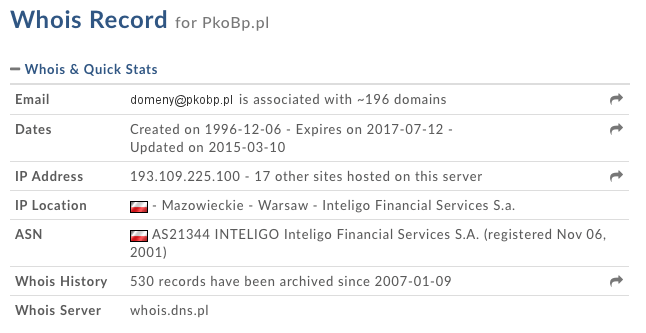

Jak sprawdzić, czy dana strona należy do banku? Po pierwsze – przyglądnijmy się dokładnie adresowi strony. Złodzieje często próbują przekierować nas na adres typu „…bamk.pl” zamiast „…bank.pl”. Różnica jednej litery, a już właściwie mamy pewność, że ktoś próbuje nas oszukać. W opisanym wyżej przypadku atakujący próbował przekierować na stronę kontrola-ipko.com.

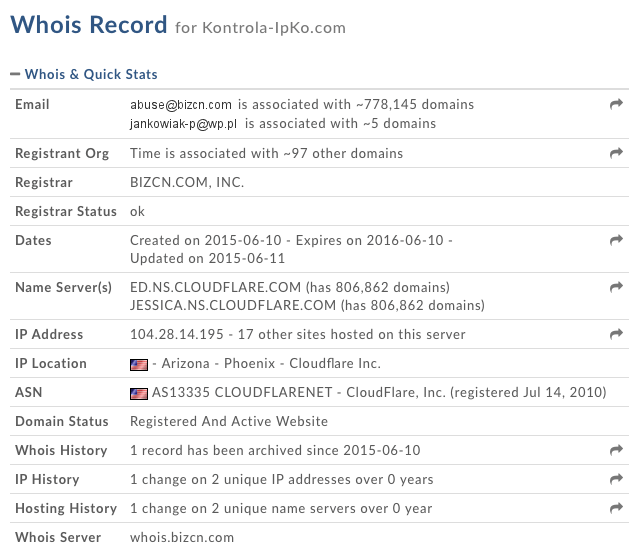

Jeśli chcemy mieć gwarancję, że dana strona faktycznie należy do banku, to możemy skorzystać z narzędzia „whois” (np. whois.domaintools.com). Dzięki niemu w łatwy sposób sprawdzimy m.in. kto jest właścicielem danej domeny i kiedy została utworzona. Poniżej dane dla prawdziwej strony PKO oraz fałszywej:

Pamiętajmy również, aby zwracać uwagę na to, jak wygląda strona banku. Załóżmy, że atakujący wysłał nam maila na którego daliśmy się nabrać. Weszliśmy na fałszywą stronę i nie zauważyliśmy literówki. Co powinno nas odstraszyć? Bardzo prawdopodobne, że wygląd strony będzie się delikatnie różnił od strony banku. Jeśli natomiast nie będzie – jest spora szansa, że zamiast podania kilku znaków z naszego hasła atakujący poprosi o pełne hasło. Wariacja tej możliwości to poproszenie o np. znaki numer 1,3,5,7,9 hasła, a następnie wyświetlenie błędu i poproszenie o znaki parzyste. W ten sposób atakujący jest w stanie skompletować pełne hasło.

Hasła

A jeśli już o hasłach mowa – są one ważne, ale w zasadzie nie najważniejsze w tym poradniku. Dlaczego? Złodziej zazwyczaj musi jeszcze przechwycić nasz telefon komórkowy do autoryzacji SMSów (lub token/kartę kodów, jeśli z nich korzystamy) aby ewentualnie ukraść środki. Mając sam dostęp do konta będzie mógł co najwyżej sprawdzić nasze saldo i historię lub próbować dodać swój numer konta jako zaufany.

Oczywiście hasło warto mimo wszystko chronić. Bank zachęcają nas do zmiany hasła w miarę często, ale również do tego, aby hasło było możliwie skomplikowane (małe, wielkie litery, cyfry, znaki specjalne). Pamiętajmy jednak, że najsłabszym ogniwem jesteśmy… my, a nie nasze hasło. Prościej złodziejowi będzie je wykraść za pomocą fałszywych maili/stron, niż w inny sposób.

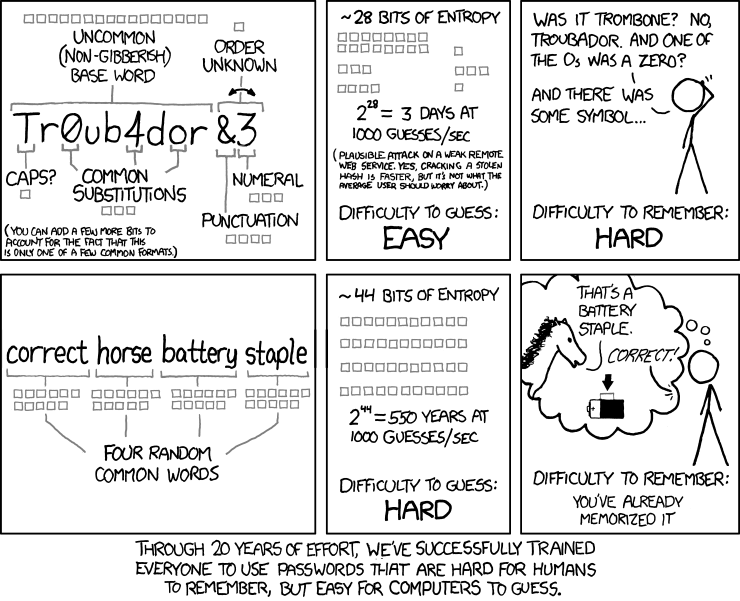

Swoją drogą jak myślicie – które hasło jest lepsze? 10 znakowe, składające się z małych, wielkich liter oraz cyfr i znaków specjalnych? Czy może 20 znakowe, ale bez zbędnych kombinacji? W teorii, gdyby złodziej próbował zalogować się na siłe próbując wszystkich możliwych kombinacji (atak brute-force), to duuuużo dłużej zajęłoby mu zalogowanie się na konto, zabezpieczone… prostszym, ale dłuższym hasłem.

Oczywiście najlepsze jest długie hasło ze znakami specjalnymi.

Pamiętajmy również, aby mieć różne hasła do różnych serwisów internetowych (nie tylko banków). Jeśli złodziej przechwyci nasze hasło w dowolnym serwisie internetowym, to nie zaloguje się do innego. Nawet proste dodawanie z pozoru losowych znaków może być dobrym rozwiązaniem (np. hasło do zalogowania na „Jakiegoś Banku” może mieć dodane na początku/środku/końcu znaki typu „jb” od jego nazwy – warto być bardziej kreatywnym).

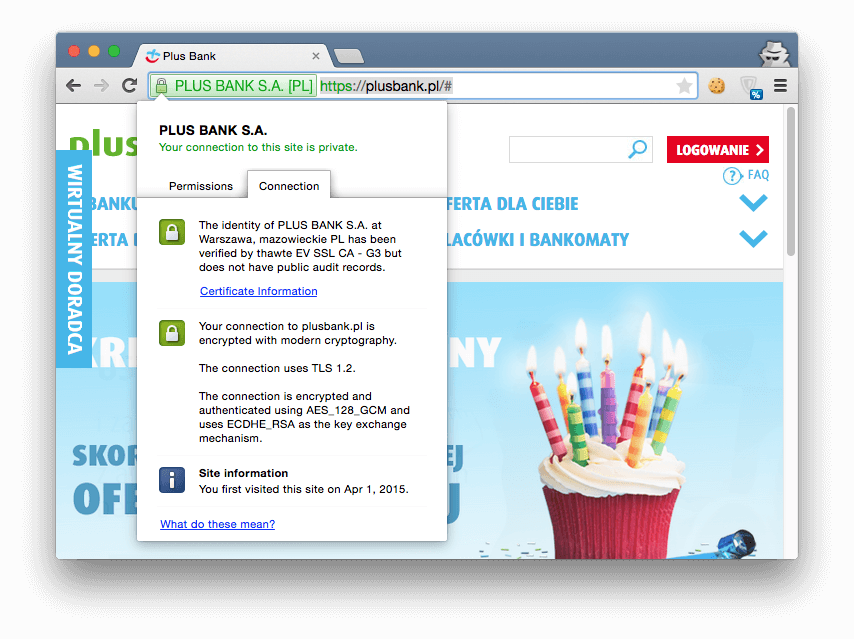

Brak „kłódki”

Wiele osób każe również zwracać uwagę na tzw. „kłódkę”, czyli informacje o tym, że połączenie do danej strony jest szyfrowane. Jest w tym trochę racji – żaden bank nie pozwoliłby sobie na połączenie nieszyfrowane, które może zostać podsłuchane – w końcu przesyłane są nasze dane osobowe, hasła czy loginy. Problem w tym, że obecnie niemal każdy może wyrobić sobie ceryfikat SSL (nawet za darmo) i zabezpieczyć swoją stronę „kłódką” – warto również sprawdzać, jakie dane dokładnie znajdują się w certyfikacie.

Inna sprawa, że pobranie strony w sposób szyfrowany wcale nie oznacza, że pozostałe dane (np. XHR) pobierane są w ten sposób. Ale ten temat zostawmy blogom informatycznym :)

Podmiana numerów rachunków bankowych podczas robienia przelewu

W ostatnim czasie jednym z częstszych ataków jest skrypt podmieniający numery kont bankowych. Za jego „sukcesem” stoi łatwość implementacji. Wystarczy, że zainstalujemy jakąś „lewą” wtyczkę do przeglądarki, która oprócz swojej funkcji będzie również próbowała podmienić 26-cyfrowe numery na zdefiniowany wcześniej numer rachunku. Równie dobrze taki trojan może zostać umieszczony w aplikacji, która instalujemy na naszym komputerze ale równie dobrze… na serwerach banku, w postaci kilku linijek JavaScript (tak właśnie było w przypadku Plus Banku). Możliwości jest więc bardzo dużo, a podmiana może się odbywać w różnych momentach – np. w momencie robienia kopiuj-wklej (atakujący podmienia zawartość systemowego schowka), ale równie dobrze w momencie wysłania formularza z przelewem – pomimo podania dobrego numeru klikamy „wyślij” i w tym właśnie momencie złodziej wstrzykuje swój numer rachunku w miejsce, w którym milisekundę temu był nasz.

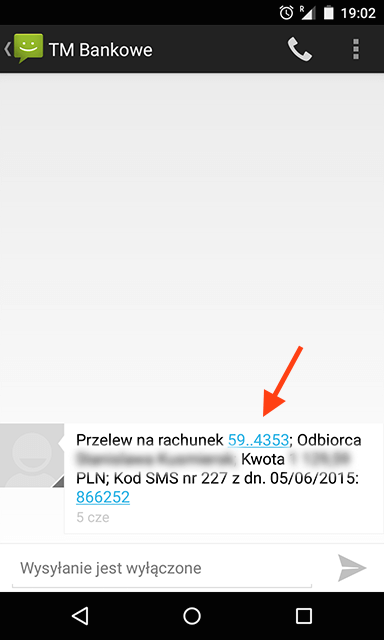

Jak się przed tym atakiem skutecznie chronić? Zazwyczaj po widoku, na którym wpisujemy swoje dane jeszcze jeszcze kolejny widok, na którym bank każe nam zweryfikować wprowadzone dane. Zwracajmy więc zawsze uwagę, czy w tym kroku jest ten rachunek, który przed chwilą podaliśmy.

Jeszcze skuteczniejszą metodą jest weryfikowanie numeru rachunku podczas akceptacji przelewu SMSem. Większość banków w tej krótkiej wiadomości tekstowej podaje (przynajmniej część) rachunku docelowego. Jeśli więc złodziej zrobi świetną robotę i do tej pory będzie wyświetlał poprawny rachunek i spróbuje go podmienić w ostatnim kroku, to właśnie SMS zweryfikuje, czy nikt nam niczego nie kradnie. Zamiast więc przepisywać tylko kod weryfikacyjny rzućmy również okiem na to, na jaki rachunek przelewamy środki.

Pin do karty na kartce w… portfelu

Możecie się śmiać widząc tytuł tego paragrafu, ale taka jest prawda – wiele osób, zwłaszcza starszych, ma przyklejony numer PIN do karty (albo umieszczony gdzieś w portfelu). Jeśli złodziej ukradnie nam portfel, to może szybko opróżnić nasze konto. Lepiej więc nadać samemu PIN, niż zapisywać go gdziekolwiek. Rok urodzenia, data urodzenia, ulubione cyrfy, kawałek innego numeru – wszystko jest lepsze, niż numer podany wprost :)

Niezaufane urządzenia

Na koniec jeszcze jedna uwaga: nie logujcie się do banku, ani nie dokonujcie przelewów na niezaufanych komputerach czy urządzeniach mobilnych. Nie macie bowiem pewności, że złodziej nie zainstalował niczego na tym komputerze (a może zaatakował np. warstwę sieciową kafejki, w której siedzisz).

Jeśli jednak trzeba dokonać przelewu na innym urządzeniu, dobrą praktyką jest zrobienie go w oknie prywatnym (incognito) przeglądarki. Często bowiem wszelkiego rodzaju wtyczki (również te złośliwe) są domyślnie włączone w przeglądarce, ale nie w trybie incognito. Pamiętajcie również, aby samodzielnie wejść na stronę banku, zwracać uwagę na to, czy jej adres jest poprawny, zweryfikować numer rachunku również w SMSie oraz zwracać uwagę na to, czy strona banku wygląda tak samo, jak zawsze.

Poniżej wszystkie punkty opisane w artykule w formie skompresowanej:

- nie ufaj podejrzanym mailom

- zawsze samemu wpisuj adres strony banku

- nigdy nie podawaj swojego hasła ani kodów jednorazowych w celu odblokowania dostępu do konta

- nigdy nie podawaj pełnego hasła, jeśli wcześniej ustawione było hasło maskowane

- sprawdzaj, czy adres banku jest poprawny (nie ma literówek) i czy podczas logowania przy adresie jest kłódka

- używaj różnych haseł do różnych stron

- zawsze sprawdzaj numer, na który przelewasz środki, przed zatwierdzeniem przelewu (w ostatnim kroku)

- zawsze sprawdzaj, czy numer konta w SMSie jest poprawny

- nie noś zapisanego numeru PIN do karty w portfelu

- staraj się nie logować do banku z innego urządzenia niż twój komputer, tablet czy telefon

Jeśli zastosujesz się do powyższych rad – jest spora szansa, że twoje środki zawsze będą bezpieczne. No chyba, że złodziej zaatakuje bezpośrednio bank (wtedy to bank odpowie za ewentualne straty).

Komentarze

Bardzo dobry i na czasie materiał!

• MateuszChoć przyznam, że dla mnie nieco kontrowersyjne jest to zachęcanie do tworzenia dłuższych, ale prostych do zapamiętania haseł – bo jednak faktycznie wszędzie zachęca się do wzbogacania ich o znaki specjalne, cyfry itd.

Może się w temacie wypowiedzieć jakiś fachowiec od systemów bezpieczeństwa?

Oczywiście najlepszym wyjściem jest długie hasło ze znakami specjalnymi.

• MichałCo do uzasadnienia tego, że długość jest lepsza – jest na obrazku (przepraszam, że po angielsku). Generalnie dotyczy to tylko ataków brute-force, a prawda jest taka, że mało który bank pozwoliłby sobie na tego typu atak. Dlaczego? Jeśli ktoś generowałby tysiące zapytań na sekundę w celu zgadnięcia hasła, to zostałby wycięty na poziomie serwera/sieciowym. Dlatego, tak jak napisane w artykule, najsłabszym ogniwem jesteśmy my, a nie to jak długie jest nasze hasło…

PS. Ciesze się, że się przydało :)

Specjaliści od zabezpieczeń w bankach muszą naprawdę sporo zarabiać :)

• MaximDo haseł polecam keepass… Zarówno do tworzenia jak i przechowywania. Darmowy i dobry

• toffeeA przy okazji…Czy tylko ja się zastanawiam nad zerwaniem lokaty w plusbanku po ostatnich rewelacjach?

• m85Ja żałowałem, że przespałem lokatę 3,5% w +Banku. Teraz się cieszę.

• MarWerMożna by podlinkować materiał do strony, która się tym zajęła jako pierwsza i dowiedzieć zdecydowanie więcej o sprawie a przede wszystkim to tym pseudo banku:

• okolokohttp://zaufanatrzeciastrona.pl/post/powazne-wlamanie-do-polskiego-banku-skradzione-dane-i-hasla-klientow/

http://zaufanatrzeciastrona.pl/post/administrator-torepublic-przyznaje-sie-do-wlamania-do-plus-banku/

Nie żebym popadał w paranoję ale….

do wszelkich operacji bankowych nadaje się najlepiej jakiś mały szybki linux zainstalowany na dedykowanym urządzeniu – starym laptopie, mini komputerku klasy raspberry pi itd. Swój główny komputer z windowsem na którym robię wszystko inne traktuję jako permanentnie skażony i to pomimo tego, że antywirus twierdzi inaczej. O takiej oczywistości, że nie korzystam z tych wszystkich mobilnych bankowych aplikacji nawet nie wspominam. Smsy autoryzacyjne przychodzą na dedykowany, prosty telefon (klasy legendarnej już nokii).

I czuję się w miarę bezpiecznie, bo choć istnieją sposoby żeby i tak się dobrać do moich kont to w tym samym czasie łatwiej jest ogolić 100 innych osób które swoje dane podadzą same, łapiąc się na stare numery jak ten ze wspomnianym we wpisie phishingiem.

• Marek MJ.Nie ma co się tak spinać z tymi hasłami. Długość jest często ograniczana (zwłaszcza, jeśli hasło jest maskowane), przeprowadzenie ataku, jak pisał admin, utrudnione, wyciek bazy haseł mało prawdopodobny. Po to jest dwuskładnikowe uwierzytelnianie, żeby nie bazować tylko na sile hasła.

• xxdfFajny poradnik. Niestety kłódka i certyfikat skompromitowane już od kilku lat. Nic nie napisane o atakach na serwery DNS, które pozwalają spokojnie wyłudzać dane mimo stosowania się do podanych tu wskazówek.

Ja mogę poradzić dwie rzeczy:

• em1. jeśli korzystasz z haseł SMS, to miej dobrego antywirusa w telefonie, a najlepiej korzystaj z iPhona lub wręcz przeciwnie tj najprostszego telefonu starego typu

2. jeśli chcesz bezpiecznie robić przelewy, rób je przez aplikację mobilną, nawet jeśli nie masz antywira w telefonie – to trochę kuriozalne, ale prawda jest taka, że wirusy na telefonach ingerują w smsy, przeglądarki, ale jeszcze ani razu nie zdarzył się przypadek by udało im się skutecznie zaatakować aplikację mobilną banku

Pracuje w sklepie. I widzę ze starsi ludzie i Ci mniej starczyli zaglądają do portfela na kartce po PIN.. ;/ Także nie ma co się śmiać. Masakra. Można jeszcze dopisać o uwagę przy bankomatach czy nie ma żadnych nakładek.

• luka89wawBardzo ciekawy i przydatny artykuł, chociaż oczywiście przy włamaniu na serwery banku na niewiele się przyda. Na marginesie można zauważyć, jak różne jest podejście banków do haseł. Z jednej strony PlusBank, ktory umożliwiał podanie aż 30 znakowego hasła, a z drugiej Millennium, w którym login i hasło to dwa 8-znakowe ciągi cyfr potwierdzane cyframi z PESELu. Tragedia.

• Oskarczytając ten wpis wpadłem na taki malusi pomyślik…. jakby tak dla utrudnienia złodziejowi zapisać na karcie PIN, ale błędny? :D taki on włoży sobie kartę do bankomatu, szybko klepnie PIN – źle, drugi raz bo może źle wcisnął – źle, trzeci raz już przeczyta dokładnie, wpisze i źle, karta wciągnięta przez bankomat i spokój ;)

• sivow sumie ciekawe czy karta tak szybko się blokuje, kiedyś jak miałem z Alior Sync to zawsze pisało mi że mam ostatnią próbę (pierwszą i jedyną ;)), ale jakoś nigdy sie chyba nie odważyłem wpisać zły PIN z obawy przez zablokowaniem.

Jaki bank takie zabezpieczenia. W poważnym banku byłoby to niemożliwe.

• sdfWidzę że ktoś tu „Niebezpiecznik” czyta.

Dopiszcie jeszcze punkt żeby nie ufać przelewom zdefiniowanym! Nie które banki nadal pozwalają na modyfikację numeru konta w przelewie zdefiniowanym bez autoryzacji hasłem jednorazowym. Jak haker ma login i hasło, a te zdobyć często jest dość łatwo (biorąc pod uwagę, iż hasła nie we wszystkich bankach są maskowane i często trzeba podać od razu całe), pomienia zdefiniowane konto na swoje i czeka kiedy wyślemy mu przelew :)

• BobekBobek w mBanku przelew zdefiniowany potwierdzasz przy kazdej zmianie haslem smsowym jak jest winnych kazdy moze napisac w komentarzu. Pozdr Kuba

• KubaBobek,

Bardzo trafna uwaga, a do tej chwili wydawało mi się, że to jest (prawie) całkowicie bezpieczne i sam używałem tej opcji do ‚najgrubszych’ przelewów (choć ja zawsze używam smsa do akceptacji, ale nie czytam tam numeru konta. Czas to zmienić)

Dzięki, przydatny artykuł

• winnieem, DNS spoofing to wyższa szkoła jazdy, jeśli atakujący zrobi wszystko dobrze, to ciężko będzie zauważyć przeciętnemu Kowalskiemu, że łączy się z błędnym serwerem. Może masz pomysł jak najprościej wykryć tego typu atak?

Oskar – i tak i nie. W przypadku Plusa atakujący miał dostęp do całej infrastruktury, a jednak wolał wkradać pieniądze podmieniając numer konta. W ten sposób wiedział, że ma większą szansę robić to długoterminowo, gdyby to zrobił w inny sposób – pewnie bank by to zauważył (mam nadzieję…)

Bobek, od czasu do czasu czytam – w przypadku tej akcji ciężko było nie zauważyć informacji na Niebezpieczniku/ZTS :) Co do przelewów zdefiniowanych – zgadza się, nawet w kontekście Plusa był problem z tym mechanizmem, więc warto go używać, ale z potwierdzeniem przelewu SMSem.

• Michał„Może masz pomysł jak najprościej wykryć tego typu atak?”

• Marek MJ.Może nie wykryć a uniknąć – używać sztywno zapisanych w systemie DNS. W przeciągu roku wyszło na jaw, że wiele modeli routerów popularnych marek zawierało w oprogramowaniu wręcz żenującą (z punktu widzenia programisty) lukę i każdy gimnazjalista byłby wstanie dostać się do opcji konfiguracyjnych i podmienić DNSy. Podejrzewam, że sporo jest jeszcze osób, które nie wgrały do swojego sprzętu odpowiednich poprawek, więc w tym wpisie warto poruszyć i ten temat. Szczegóły można znaleźć na wspominanym już niebezpieczniku.

@m85 Zrywanie lokaty teraz raczej nie ma sensu no chyba że boisz się iż bank po tej aferze pójdzie z torbami (nie jest to w sumie teraz aż tak bardzo wykluczone) a twoja lokata przekracza sumę gwarantowaną przez BFG (100 tys euro). Ale zasadniczo, najgorsze co mogło cię spotkać to wypływ twoich danych osobowych oraz innych prywatnych danych np. o twoich zakupach czy przelewach w świat – niestety, jeśli to się stało to jest już nie do odkręcenia (inna sprawa że w tej sytuacji bank powinien za to porządnie beknąć, nie wykluczone też że z odszkodowaniem dla ciebie).

• radamPytanko.

• KiwiJak zapamietacie rozne PINy do kilkunastu/kilkudziesieciu kart i kont bankowych?

Tyloma operuje od kilku lat.

Jak narazie bez zadnych problemow.

Sadze ze grunt to zlozone haslo co jakis czas zmieniane.

Ew algorytm latwy do zapamietania w glowie generujacy PINy i hasla – propozycje?

mam cichą nadzieję że dane osób zakładających lokaty w maju nie wypłynęły…

• majaNa razie ;)

• krzychu.pljakoś invest/plus bank nie wzbudzał u mnie tyle mięty by zostać jego klientem…

to tylko pokazuje sposób prowadzenia biznesów przez ZSŻ (po raz kolejny), który nie jest wg mnie wielkim przedsiębiorcom na jakiego jest kreowany.

*przedsiębiorcą :)

• krzychu.plA ja radze tylko zachowac zdrowy rozsadek. Czytanie SMS gdzie poznamy czesc nr konta na jaki autoryzujemy przelew ma sens, sam jednak tego nie robilem nigdy ;)

• PracownikTu byla najgorsza opcja czyli penetracja systemu banku i umieszczenie wlasnego kodu – nie do uchwycenia dla klienta. Pracuje w IT i sa systemu ktore skanuja serwer WWW i patrza czy cos nie dodano, czy cos nie zmodyfikowano poza data oficjalnego RFC na zmiane w systemie itp. To by wykrylo :-) Firewalle aplikacyjne tez by tu nic nie daly. Wiem ze banki (z pierwszych rak) potrafia oddac kase dla dobrego wizerunku gdy „panienka” z kompem plenym syfu zostaje okradziona z jej winy (jak zlapie hiv to tez bedzie jej wina bo nie dba o siebie). Bank w sumie wysylal SMS autoryzujacy i konto bylo widoczne ale nie sprawdzila. No i poszla do mediow, kase w koncu oddali dla dobra klienta (a chodzi o pr banku tak naprawde). Nie panikujmy, to niszowy bank. Haslo maskowane mial implementowane debilnie ale coz. Ja nawet maskowanych nie lubie bo wymuszam na przegladarce zapamietanie hasel, bo mi wygodniej.

Warto jeszcze wspomnieć, że oprócz zaufanego terminala do logowania do banku (komputer, telefon etc.) warto jeszcze mieć zaufane źródło Internetu ze względu na ataki MITM (Man In The Middle), które są coraz bardziej zaawansowane i nawyk z ikoną kłódeczki w adresie może nawet kogoś zmylić :)

Jako zaufane źródło mam na myśli LAN lub własna sieć wifi (WPA2, obowiązkowo z wyłączonym WPS) od swojego dostawcy Internetu albo sieć 3G w telefonie. Wszystkie darmowe hot spoty również te w hotelach, restauracjach, dworcach PKP/PKS itd. odpadają.

• BobekAkurat w przypadku Plus Banku żadne rady nic by nie dały, bo atak był po stronie serwera. My jako klienci nie jesteśmy w stanie nic zrobić.

Ciekawy artykuł. Może przydało by się teraz zabrać za własne podwórko i posprzątać bo obecnie logowanie tutaj, na forum i na mamokazje leci otwartym tekstem. Narażasz nas na MITM. Jeśli ktoś nie zastosował się do tego artykułu i ma te samo hasło gdzie indziej, to lepiej niech je pozmienia.

• metylJak google zacznie spychać adminowi stronę na coraz niższe pozycje to i szyfrowanie się pojawi ;)

• Marek MJ.To nie nastąpi ponieważ blog się rozrasta i przyciąga coraz więcej osób.

• metylAle google ma niedługo (a może nawet już?) faworyzować strony domyślnie szyfrowane.

• Marek MJ.